1. Avant propos ▲

Ce document a pour but de vous exposer le nouveau système de protection des documents Microsoft Office au sein de la nouvelle mouture 2007.

1-1. Remerciements ▲

Je tiens à remercier tout particulièrement toutes celles et ceux qui ont participé à

la relecture de ce document en y incluant leurs remarques.

1-2. Contact ▲

Pour tout renseignement complémentaire, veuillez me contacter directement (Argyronet) par MP.

2. Qu'est-ce donc ?▲

La nouvelle mouture 2007 alias version 12 de Microsoft Office intègrera tout comme la précédente version 2003, la gestion de protection des documents à travers un procédé de Gestion des Droits Numériques ou GDN (en anglais Digital Rights Management ou DRM) qui permet de limiter l'accès aux documents, classeurs ou présentations issus des applications Microsoft Office.

3. A quoi cela sert-il ?▲

Que ce soit l'échange de documents partagés ou la transmission d'informations au sein des entreprises avec l'inclusion de pièces jointes, ces fichiers sont créés majoritairement avec la suite bureautique Microsoft Office malgré l'existence de suites bureautiques concurrentes (OpenOffice, Corel WordPerfect Office…).

Bien que la possibilité d'adjoindre un mot de passe dans les documents Word ou les classeurs Excel soit envisageable, cela ne suffit pas toujours à garantir une protection efficace et n'empêche pas quiconque, détenteur du mot de passe d'accéder aux documents voulus.

Avec la mise en place de la gestion des droits numériques, c'est sur un tout autre terrain que la confidentialité et la protection des informations s'aventurent puisqu'en mettant en œuvre ce service au sein de documents ciblés, les auteurs des documents seront en mesure de définir qui sera à même d'ouvrir ou de modifier le contenu d'un document Word ou d'un classeur Excel voire même définir les droits relatifs à la copie ou à l'impression.

Par ailleurs, cette protection est couronnée par un système temporel sous forme de date d'expiration qui vise à interdire l'accès aux documents après une date définie et qu'il est impossible de redéfinir si le détenteur du document n'en est pas l'auteur.

Ce service est surtout dédié aux entreprises en mettant par exemple à la disposition des

dirigeants ou de toute autre personne concernée, la mise en application d'une politique de

dissémination des informations confidentielles.

L'objectif ne s'arrête pas aux accès locaux. Il s'étend à la transmission par messagerie

sous forme de pièces jointes mais vise plus particulièrement la vulnérabilité de nos systèmes

d'information face aux logiciels espions (spywares), virus et chevaux de Troie dont la

principale mission consiste à extorquer ou se donner les moyens d'extorquer des informations

via Internet et donc des réseaux qui en font partie intégrante.

Un tel processus permet également d'empêcher l'endommagement des documents par le biais des

actions engendrées par certains virus informatiques.

4. Comment exploiter la gestion DRM sur un ordinateur ?▲

Bien que la mise en place soit assez aisée, l'utilisation et l'exploitation de ce service exigent l'installation du logiciel WRMS (Windows Rights Management Services).

Une fois installé, le ou les administrateurs sont chargés de définir la politique des permissions.

Cette dernière se traduit par la définition des accès définis par le niveau de droits selon le profil de l'utilisateur ou du groupe selon le cas. L'installation de ce service s'effectue de la même façon que l'ajout de composants pour les applications Microsoft Office…

5. Comment sont gérées les restrictions ?▲

C'est sous forme de licence à télécharger (sans que le contenu du document ne circule

durant ce transfert) que vous serez en mesure d'obtenir ou non la possibilité de consulter

un document Microsoft Office.

Elle s'applique à chacun des fichiers devant être ouverts quel que soit leur degré de

restrictions…

La gestion des restrictions peut se définir selon l'utilisateur ou le document lui-même. Il est également possible de définir la notion de permission pour un groupe d'utilisateurs ayant des droits communs pour un même jeu de documents ; toutefois, la mise en place du service Active Directory est requise pour ce dernier cas.

De cette gestion s'établit un jeu de boîtes de dialogues contenant les différentes

zones où les accès alloués se définissent (ouverture, impression, sauvegarde, copie…)

par l'insertion des adresses Email des personnes concernées.

La date d'expiration quant à elle se définit en parallèle…

6. Les différents degrés de permission▲

Ils sont au nombre de trois à la base

- Lecture seule : Tout comme un fichier en lecture seul, l'utilisateur ne peut que lire le document (La copie de données, l'impression et la modification sont exclues)

- Lecture / écriture : Le document peut être lu et modifié puis sauvegardé mais il ne peut pas être imprimé.

- Contrôle total : Le document autorise toutes les opérations ci-dessus y compris les opérations non autorisées dans la limite du temps alloué par la date d'expiration.

Pour visualiser ses permissions pour un document donné, il suffit de cliquer sur le bouton

approprié dans la barre d'état de l'application en cours d'utilisation…

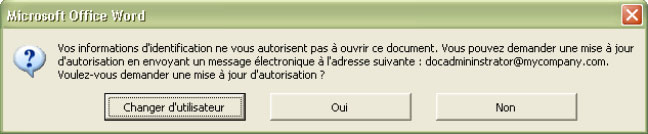

L'avertissement des droits et des restrictions s'effectue par l'affichage d'un message

circonstanciel incluant la possibilité de contacter électroniquement l'auteur du document

afin de l'avertir que vous souhaitez vous voir définir des droits d'accès ou encore vous

faire proroger la mise à disposition…

Il est bien entendu possible de faire en sorte que l'adresse de messagerie à contacter soit masquée dans ce message.

La gestion des droits doit s'effectuer par l'intermédiaire d'un compte utilisateur différent. A partir du document, de la présentation ou encore du classeur, vous définissez la limite des autorisations à partir de la fenêtre de gestion des identifications aussi simplement que cela est proposé depuis le menu bouton Microsoft Office.

Il ne vous restera plus qu'à sélectionner l'adresse de messagerie correspondante au compte choisi et d'y attribuer les informations d'identification souhaitées.

7. Conclusion▲

Il ressort que ce service possède plus d'avantages que d'inconvénients.

D'un point de vue général, c'est une bonne chose pour une certaine quantité de documents

circulant à travers un Intranet ou sur Internet ou encore, ceux stagnant sur des serveurs à dossiers

partagés…

La technologie de protection associée est indépendante de l'auteur du document qui n'en

contrôle pas le processus. Paradoxalement, il est le seul à pouvoir définir l'étendue des

permissions ; de ce fait, quel que soit le lieu où il est en mesure d'être consulté, le

document bénéficie de la protection qu'il lui a été attribué dans le temps alloué.

- D'un coté, on peut se demander quel sera l'impact sur les documents à vocation publique (documents administratifs notamment...) qui doivent être mis à la disposition de quiconque, quelle qu'en soit la durée…

- D'un autre coté, il y a la certitude que tout document ainsi protégé ne risque pas d'être consulté par un tiers qui ne devrait pas le recevoir dans sa boîte aux lettres ou qui ne devrait pas y accéder si par hasard il avait accès à certaines ressources partagées au sein de son entreprise…

L'usage de ce service peut alors être tout à fait bénéfique dans la mesure il n'est pas imposé.